IPSec, IP ağları (Networks) üzerindeki trafiği şifreleyerek (Encryption) güvenli veri iletimi yapılmasını sağlar. Ne tür trafiğin hangi istemciler için şifreleneceğinin seçimine izin verir.

IPSec’in Temel olarak iki amacı vardır:

1. IP paketlerini korumak

2. Network ataklarına karşı savunma sağlamak.

IPSec iki modda çalışır:

Transport Mode: ( Client to Client)

Bu mod aynı LAN’daki (Local Area Network) iki kullanıcı (Client) arasındaki iletişimi korumak için kullanılır.

Tunnel Mode:

Bu mod sadece ROUTER’lar arasındaki trafiğin korunması esasına dayanır. Paketler ROUTER’dan çıktıkları zaman şifrelenir ve hedef ağın ROUTER’ına vardıkları zaman şifreleri çözülür.

IPSec güvenliğini sağlamak için iki yöntem kullanılır:

Encapsulating Security Payload (ESP):

Paketlerin şifrelenmesinde (Encryption) kullanılır.

Authentication Header (AH):

Bu yöntem paketleri dijital olarak imzalar ancak şifrelemez. Paket yakalanmış ve değiştirilmişse imza tutmaz ve paket atılır.

Hem ESP hem de AH paketleri numaralandırır. Böylece paketler ele geçirilse bile ileride tekrar kullanılamaz.

Authentication:

IPSec kullanan iki cihaz arasında kimlik doğrulama (Authentication) yapılmalıdır. Üç tür kimlik doğrulama yöntemi vardır:

1. Kerberos v5

2. Certificate

3. Preshared Key

Kerberos v5:

Bu yöntem aynı forest içinde kullanılabilir. Aynı forest içindeki diğer kullanıcılarda da kerberos ayarları yapılmışsa paketler şifrelenir.

Certificate:

Hem forest içinde, hem de forestlar arasında geçerlidir. Bilinen en güvenilir yöntemdir. İnternet erişimi olan, şirket kaynaklarına uzaktan erişim sağlayan (VPN) ve Kerberos v5 çalıştırmayan bilgisayarlarda kullanılmalıdır. Windows 2000, Windows 2003 veya Windows XP, sertifikaları destekler.

Bu yöntemde her iki tarafta CA ( Certification Authority ) tarafından imzalanan sertifikalar kullanılır.

Preshared Key:

Bu yöntem de hem forest içinde hem de forestlar arasında geçerlidir. İletişimde bulunan bilgisayarlar kimliklerini doğrulamak için önceden belirlenen gizli anahtarı kullanırlar.

Kullanılan Kurallar:

Bir IPSec Kuralı (IPSec Policy) bir veya birden fazla kuraldan oluşur. IPSec Driver kuralları özelden genele doğru otomatik olarak sıralar.

Kullanılan kurallar şunlardır:

1. Filter List:

Hangi tür trafiğe filtreleme yapılacağını gösterir.

2. Fitler Action:

Fitler List’e uyan trafiklere nasıl bir işlem yapılacağını gösterir. (Permit, Block veya Negotiate Security)

3. Authentication Methods:

Kimlik doğrulama yöntemlerini gösterir. (Kerberos v5, Certificate, Preshared Key)

4. Tunnel Endpoint:

“Transport” veya “Tunnel” modlarından hangisinin seçileceğini gösterir.

5. Connection Type:

Bağlantı tipinin seçiminde kullanılır. (LAN, Dial-in ya da ikisi de)

IPSec Policy Management:

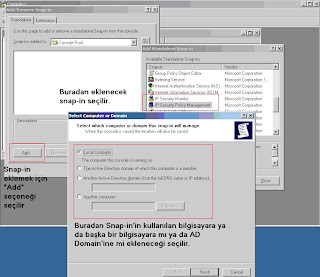

Bu işlem için “Microsoft Management Console” dan (MMC), “IP Security Policy Management” eklentisi (snap-in) eklenerek IPSec ayarları yapılabilir. Aynı zamanda yine MMC’den “IP Security Monitor” eklentisi eklenerek kullanılan IPSec kurallarının detayları incelenebilir.

Default Kurallar (Policies):

Default’ta üç adet kural mevcuttur;

1. Client (Respond Only)

2. Server (Request Security)

3. Secure Server (Require Security)

1. Client (Respond Only):

Bu kural kullanıcıya (Client) karşıdan IPSec kullanım talebi gelirse kullanır, kullanıcının kendisi asla IPSec başlatmaz. Tek bir kural içerir;

Default Response Rule:

Her iki taraf da güvenilen (trusted) domainlerde ise, kullanıcının karşıdan gelen ESP isteğine cevap vermesini sağlar.

2. Server (Request Security):

Bu kuralda her zaman IPSec kullanılya çalışılır ancak kullanıcılardan birinde IPSec yoksa kural güvensiz iletişime de izin verir. Üç adet kural içerir;

Default Response Rule:

Permit ICMP:

ICMP trafiğine izin verir.

Request ESP For All IP Traffic:

Bütün IP trafiği için ESP isteğinde bulunur.

3. Secure Server (Require Security):

Bu kural sadece IPSec ile iletişim kurulmasına izin verir. Üç adet kural içerir;

Default Response Rule:

Permit ICMP:

ICMP trafiğine izin verir.

Require ESP For All IP Traffic:

Bütün ip trafiğinin ESP ile şifrelenmesi şartını getirir.

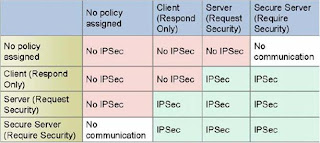

Yukarıdaki tabloda IPSec kurallarının birlikte nasıl çalıştıkları görülmektedir.

Son olarak, IPSec ile ilgili başlıkları özetlemek gerekirse şunları söyleyebiliriz;

* Yukarıda bahsettiğimiz Default Policiy’lerin üçü için de geçerli olan default kimlik doğrulama (Authentication) metodu Kerberos’tur.

* Var olan üç Default Policy de örnek amaçlı yaratılmıştır. Bu kurallar sisteminizin ihtiyaclarına göre modifiye edilebilirler.

* Üç Default Policy’de de bulunan “Default Response Rule” silinemez bir kuraldır. Fakat istenirse bu kural pasif (Deactive) hale getirilebilir.

* Farklı Organization Unit’lerde (OU) yer alan IPSec Policy’ler hiçbir zaman birleşmezler. Yani IPSec Policy’ler “kümülatif” değildir.

Hiç yorum yok:

Yorum Gönder